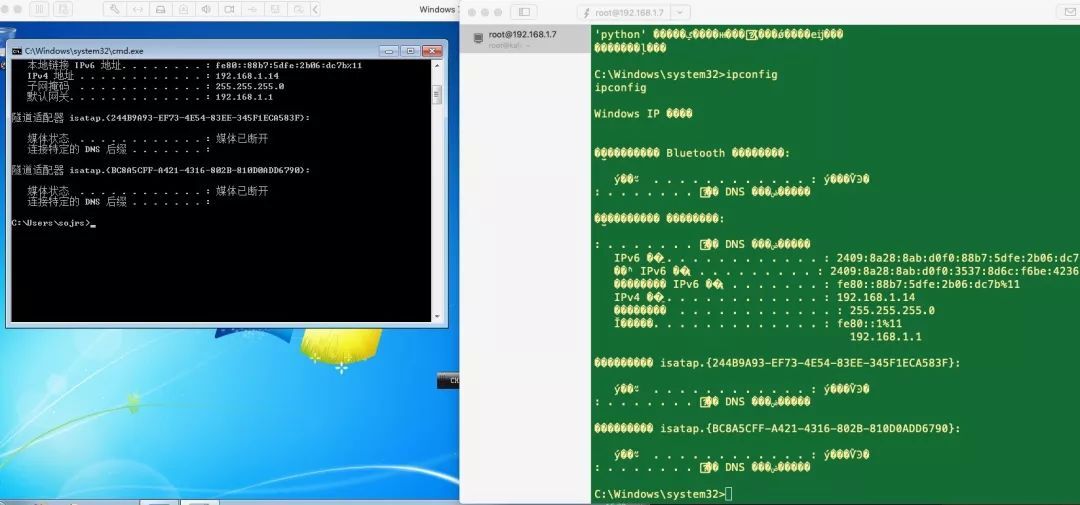

5月15日,微软发布了针对远程桌面服务的关键远程执行代码漏洞CVE-2019-0708的修复程序,该漏洞影响某些旧版本的Windows。目前利用该漏洞的EXP代码已被公开发布至metasploit-framework的Pull requests中,经美创安全实验室测试,只要在Windows影响范围内的机器,开启远程桌面,即可实现远程代码执行。

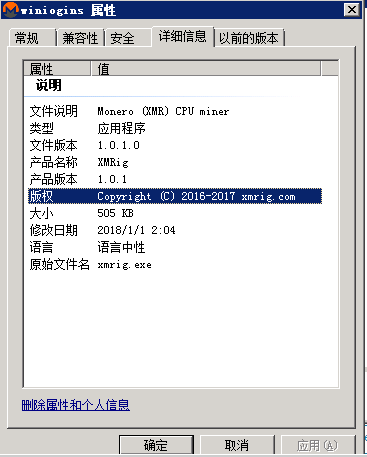

这意味着影响更广泛的攻击工具(比如远程批量入侵)很快就会出现,预计很快勒索、挖矿病毒就会集成该漏洞进行感染。

为避免您的业务受影响,美创安全实验室建议您及时进行漏洞修复,避免被外部攻击者入侵。

漏洞详情

经分析,CVE-2019-0708,属于远程代码执行漏洞,当未经身份验证的攻击者使用RDP连接到目标系统并发送特制请求时,即可以触发该漏洞。此漏洞属于预身份验证,无需用户交互,成功利用此漏洞的攻击者可以安装应用程序,查看、更改或删除数据或创建具有完全用户权限的新账户。

恶意攻击者还很有可能利用该漏洞编写定制的恶意软件,利用此漏洞的恶意软件传播影响可能与2017年WannaCry恶意软件遍布全球的事件类似,由于EXP的公开发布,需要广大用户更加警惕利用该漏洞的恶意软件的出现,提前做好预防措施。

影响范围

目前受影响的Windows版本:

Windows 7

Windows 2003

Windows Server 2008 R2

Windows Server 2008

Windows XP

注:Windows 8和Windows 10及之后版本不受此漏洞影响。

解决方案

1.及时安装微软发布的安全更新补丁:

Microsoft官方已经在 2019年5月14日修复了该漏洞,用户可以通过安装微软的安全更新来给系统打上安全补丁,下载地址为:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

以及为已不受微软更新支持的系统(Windows Server 2003和Windows XP)提供的安全更新,下载地址:

https://support.microsoft.com/zh-cn/help/4500705/customer-guidance-for-cve-2019-0708

2.关闭不必要的远程桌面端口(3389)

3.安装诺亚防勒索,提前预防勒索病毒攻击

参考链接

微软官方安全公告:

https://blogs.technet.microsoft.com/msrc/2019/05/14/prevent-a-worm-by-updating-remote-desktop-services-cve-2019-0708/

相关补丁地址:

https://support.microsoft.com/zh-cn/help/4500705/customer-guidance-for-cve-2019-0708

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

共有条评论 网友评论